Thunderbolt Güvenlik Açığına Neden Oluyor

Bir Hollandalı araştırmacı, fiziksel erişim korsanlığının yaygın bir bileşende nasıl yapılabileceğini gösterdi: Milyonlarca bilgisayarda bulunan Intel Thunderbolt bağlantı noktası.

Pazar günü, Eindhoven Teknoloji Üniversitesi araştırmacısı Björn Ruytenberg, Thunderspy adını verdiği yeni bir saldırı yönteminin ayrıntılarını açıkladı. 2019’dan önce üretilen Thunderbolt bağlantı noktasına sahip cihazlarda, özellikle Windows veya Linux PC‘lerde, bilgisayarın verilerine tam erişim sağlamak için şifre giriş ekranı ve hatta sabit disk şifrelemesi atlanarak, dosyalara erişilebilir.

Thunderbolt Üzerinden Saldırı İçin Bilgisayarın Arka Kapağını Açmak Gerekiyor

Birçok durumda saldırı için, bir tornavidayla bir dizüstü bilgisayar kasasının açılmasını gerekiyor. Ancak izinsiz giriş iz bırakmıyor ve sadece birkaç dakika içinde yapılabiliyor.

Bu, güvenlik endüstrisinin “kötü hizmetçi saldırısı” olarak adlandırdığı şeye yeni bir kapı açıyor. Örneğin bir otel odasında bilgisayarla yalnız kalabilen herhangi bir hacker tehdidi.

Ruytenberg, bu açığın kolay bir yazılım düzeltmesi olmadığını, sadece Thunderbolt bağlantı noktasını tamamen devre dışı bırakmanın mümkün olduğunu söylüyor.

Ruytenberg, “Yapılması gereken tek şey arka plakayı sökmek, bir cihazı takmak, ürün yazılımını yeniden programlamak, arka plakayı yeniden takmak ve tam erişimini sağlamak” diyor. Hollandalı araştırmacı, bu konuda, bu yaz Black Hat güvenlik konferansında (sanal da yapılabilir) bir sunum yapacak.

Güvenlik Seviyesi Sıfır

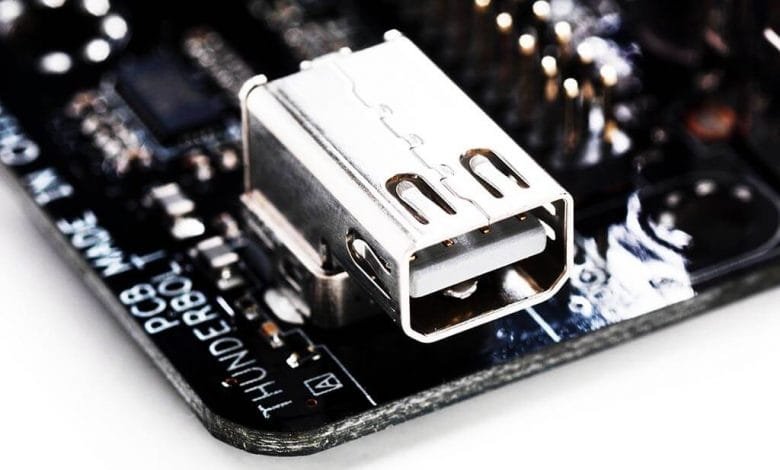

Güvenlik araştırmacıları uzun zamandır Intel’in Thunderbolt arayüzünde potansiyel bir güvenlik sorunu olduğunu söylüyor. Bilgisayarın belleğine diğer bağlantı noktalarından daha fazla doğrudan erişim sağlanabiliyor. Kısmen güvenlik aygıtlarına daha hızlı veri aktarımı sağlayarak güvenlik açıklarına neden olabiliyor.

Geçen yıl Thunderclap olarak bilinen bir topluluk, bir cihazın Thunderbolt bağlantı noktasına takılmasının güvenlik önlemlerini hızlı bir şekilde kırabildiğini gösterdi.

Araştırmacılar kullanıcıların “güvenlik düzeyleri” olarak bilinen bir Thunderbolt özelliğinden yararlanmasını ve güvenilmeyen cihazlara erişimin engellenmesini önerdi. Hatta işletim sisteminin ayarlarından Thunderbolt’u tamamen kapatması tavsiye edildi.

Bu işlem, güvenlik açığından etkilenen bağlantı noktasını yalnızca USB ve ekran bağlantı noktasına dönüştürüyor. Ruytenberg‘in yeni tekniği, bir saldırganın Thunderbolt bağlantı noktasından sorumlu çipin yazılımını değiştirerek, güvenlik ayarlarının atlanmasına izin verildiğini gösterdi. Bu işlem, bilgisayarın işletim sisteminde bu değişikliğe dair herhangi bir kanıt oluşturmadan yapılabiliyor.

Eindhoven Teknoloji Üniversitesi‘nde kriptografi profesörü ve Ruytenberg‘in danışmanı Tanja Lange, “Björn Intel’in tüm engellerini aştı” diyor.

Geçen yılki Thunderclap araştırmasının ardından Intel, Çekirdek Doğrudan Bellek Erişim Koruması olarak bilinen ve Ruytenberg’in saldırısını önleyen bir mekanizma geliştirdi.

Ancak, Çekirdek DMA Koruması, 2019’dan önce yapılan tüm bilgisayarlarda bulunmuyor ve bugün hala standart değil. Aslında, 2019’dan önce yapılan birçok Thunderbolt çevre birimi, Çekirdek DMA Koruması ile uyumsuz.

Eindhovenlı araştırmacılar, 2019 veya daha yeni sürümler de dahil olmak üzere Kernel DMA Korumasına sahip hiçbir Dell makinesi bulamadı. 2019 veya daha yeni sürümlerde birkaç HP ve Lenovo modelinde kullandığını doğrulayabildi.

Apple‘ın MacOS’unu çalıştıran bilgisayarlar bu açıktan etkilenmediği belirtiliyor. Ruytenberg, bilgisayarınızın bu saldırıya karşı savunmasız olup olmadığını ve makinenizde Çekirdek DMA Korumasını etkinleştirmenin mümkün olup olmadığını belirlemek için bir araç yayınladı.

Thunderbolt Bağlatı Noktası Bir Cihazla Hacklenebiliyor

Ruytenberg’in tekniği, Thunderbolt denetleyicisine erişmek için bir dizüstü bilgisayarın alt panelinin sökülmesini, daha sonra denetleyicinin pimlerine takılmak üzere tasarlanmış bir donanım parçası olan bir SOP8 klipsi olan bir SPI programlayıcı aygıtının takılmasını gerektiriyor.

Bu SPI programcısı, daha sonra iki dakikadan biraz fazla süren çipin ürün yazılımını yeniden yazıyor. Esas olarak güvenlik ayarlarını kapatıyor.

Ruytenberg, ürün yazılımını analiz etmiş ve kontrol cihazının güvenlik durumunu içerdiğini bulmuş. Daha sonra bu ayarı “hiçbiri” olarak değiştirmek için yöntemler geliştirmiş. Bu yöntemler temel olarak tüm güvenliği devre dışı bırakıyor.

Bir saldırgan, tam disk şifrelemesi kullanılıyor olsa bile, kilit ekranını devre dışı bırakmak için, Thunderbolt bağlantı noktasına işletim sistemi ayalarını değiştiren bir cihaz takabiliyor.